Foi detectada uma nova variedade de e-mails de phishing do Instagram, nos quais os invasores tentam enganar as vítimas para que forneçam nomes de usuário, senhas, números de telefone e, mais notavelmente, códigos de backup usados para contornar a autenticação de dois fatores (2FA).

O 2FA do Instagram adiciona uma camada extra de segurança a uma conta, exigindo uma segunda forma de verificação além da sua senha. Pode ser um código único enviado por mensagem de texto SMS, códigos gerados por um aplicativo de autenticação ou até mesmo pelo WhatsApp.

Ao configurar o 2FA, o Instagram fornece à conta um conjunto de códigos de backup. Cinco números de 8 dígitos podem ser usados ao fazer login em um dispositivo não reconhecido ou se o usuário não puder mais verificar usando o método de autenticação de dois fatores, ou seja, perder o acesso a um telefone. Cada código de backup só pode ser usado uma vez.

Esses códigos estáticos são valiosos para os invasores, pois roubá-los permitiria que eles fizessem login em um dispositivo não reconhecido conhecendo apenas as credenciais do usuário, ignorando completamente qualquer 2FA. Como um invasor consegue tudo isso? Uma maneira é através de ataques de phishing de aparência inteligente…

Nova campanha de phishing no Instagram

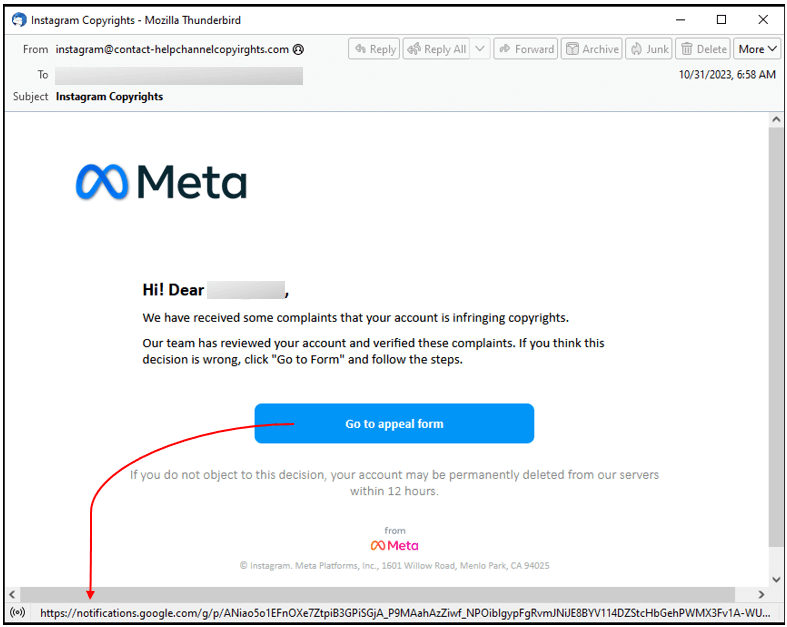

Gigante de soluções de segurança cibernética Onda de confiança apontou que a nova campanha de phishing usa e-mails se passando pela empresa controladora do Instagram, Meta, alegando que a conta do destinatário está “infringindo direitos autorais”. O invasor também cria um senso de urgência com uma mensagem informando que uma apelação deve ser enviada dentro de 12 horas ou a conta será excluída permanentemente.

Veja como funciona…

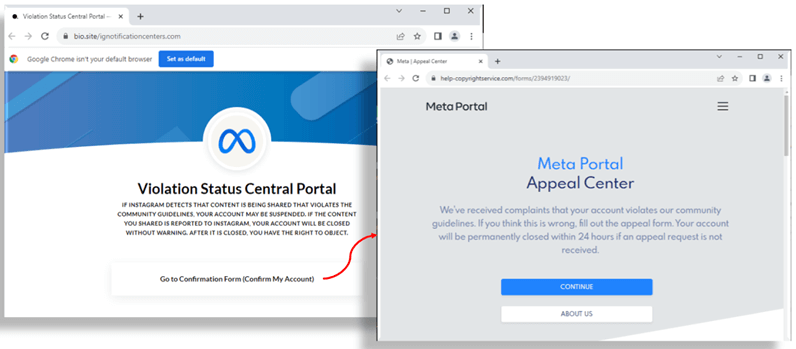

Clicar no link “Ir para o formulário de apelação” redireciona o usuário para um site de phishing inicial que se faz passar pelo portal real do Meta para apelações de violação. Está hospedado no Bio Sites, a plataforma de landing page de configuração rápida do Squarespace. Isso, em combinação com um link de notificações do Google, provavelmente ajuda a evitar a detecção de ferramentas de spam na caixa de entrada e a rastrear cliques em links.

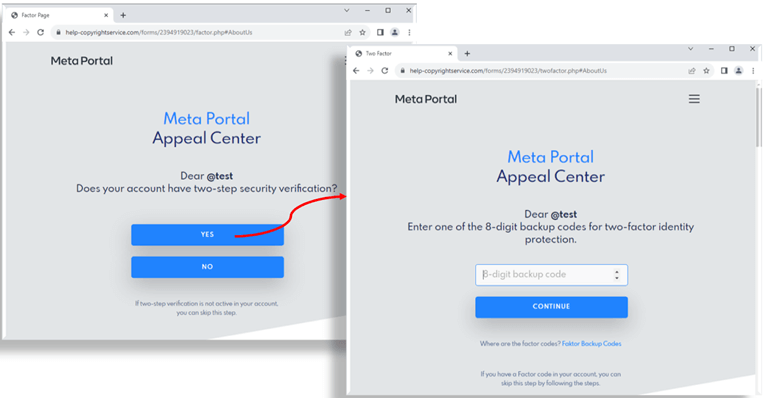

Se um usuário continuar clicando em “Ir para o formulário de confirmação (confirmar minha conta)”, ele será redirecionado para outro site Meta falso, desta vez para coletar detalhes da conta. As primeiras informações solicitadas ao usuário são o nome de usuário e a senha (duas vezes por qualquer motivo). Depois de fornecer as credenciais de login, o usuário é questionado se a conta tem 2FA habilitado.

Clicar no botão “SIM” solicita um dos cinco códigos de backup do Instagram gerados pelo usuário. Embora já seja possível confiscar a conta, a última tela solicita o endereço de e-mail e número de telefone do usuário.

O e-mail continua a ser o vetor mais comum de crimes cibernéticos e ataques de phishing. É essencial manter-se informado sobre maneiras de ajudá-lo a identificar e evitar phishing ou outros e-mails maliciosos.

Os elementos mais suspeitos neste e-mail de phishing específico são o e-mail do remetente (“contact-helpchannelcopyrights(.)com”), que não é afiliado ao Meta, bem como o URL de notificações do Google no botão do formulário de apelação.

Como lembrete, fique vigilante; não compartilhe senhas ou códigos de backup fora do aplicativo Instagram.

Se você acredita que foi comprometido, altere imediatamente sua senha e gere novamente novos códigos de backup. Isso pode ser feito no Instagram acessando Configurações e privacidade > Central de contas > Senha e segurança > Autenticação de dois fatores > (Sua conta do Instagram) > Métodos adicionais > Códigos de backup > Obtenha novos códigos

Você pode encontrar Trustwave relatório completo aqui.

Imagem em destaque via 9to5Mac/Sandeep Swarnkar.

FTC: Usamos links de afiliados automotivos para geração de renda. Mais.