Olá 2025… e adeus 2024! Foi um primeiro ano emocionante sediando o Mordida de segurança coluna ligada 9to5Mac. Tive o privilégio de conversar com muitos líderes do setor de segurança e viajar para lugares que nunca pensei que encontraria. Em outubro, comecei a trabalhar na coluna sobre estradas – céu e trilhas também – viajando para Kiev para me encontrar com engenheiros de segurança de classe mundial e para participar Objetivo-VerObjetivo do evento We v2.0. Foi uma experiência que ainda consegui colocar em palavras – talvez uma história para outro dia.

Eu discordo. Nesta edição final do Mordida de segurança para o ano fiscal de 2024, atualizei uma história na qual comecei a trabalhar em maio do ano passado. Como a Apple atualiza continuamente seu pacote XProtect para combater as últimas tendências de malware, esta peça continuará evoluindo.

Você já se perguntou que malware o macOS pode detectar e remover sem a ajuda de software de terceiros? A Apple adiciona continuamente novas regras de detecção de malware ao pacote XProtect integrado do Mac. Embora a maioria dos nomes de regras (assinaturas) sejam ofuscados, com um pouco de engenharia reversa, os pesquisadores de segurança podem mapeá-los para seus nomes comuns do setor. Veja abaixo quais malwares seu Mac pode remover!

9to5Mac Security Bite é oferecido exclusivamente a você por Mosyle, a única plataforma unificada da Apple. Tudo o que fazemos é tornar os dispositivos Apple prontos para o trabalho e seguros para a empresa. Nossa abordagem integrada exclusiva para gerenciamento e segurança combina soluções de segurança de última geração específicas da Apple para proteção e conformidade totalmente automatizadas, EDR de última geração, Zero Trust com tecnologia de IA e gerenciamento de privilégios exclusivo com o mais poderoso e moderno Apple MDM no mercado. O resultado é uma plataforma unificada da Apple totalmente automatizada, atualmente confiável por mais de 45.000 organizações para deixar milhões de dispositivos Apple prontos para funcionar sem esforço e a um custo acessível. Solicite seu TESTE ESTENDIDO hoje e entenda por que o Mosyle é tudo que você precisa para trabalhar com a Apple.

Sobre Mordida de segurança: Security Bite é uma coluna semanal focada em segurança no 9to5Mac. Toda semana, Arin Waichulis fornece insights sobre privacidade de dados, revela vulnerabilidades e esclarece ameaças emergentes no vasto ecossistema da Apple com mais de 2 bilhões de dispositivos ativosS. Fique segurofique seguro.

XProtect, Yara manda, né?

XProtect foi introduzido em 2009 como parte do macOS X 10.6 Snow Leopard. Inicialmente, ele foi lançado para detectar e alertar os usuários se algum malware fosse descoberto em um arquivo de instalação. No entanto, o XProtect evoluiu significativamente recentemente. A aposentadoria da antiga Ferramenta de Remoção de Malware (MRT) em abril de 2022 levou ao surgimento do XProtectRemediator (XPR), um componente antimalware nativo mais capaz, responsável por detectar e remediar ameaças no Mac.

O pacote XProtect utiliza detecção baseada em assinatura Yara para identificar malware. Yara em si é uma ferramenta de código aberto amplamente adotada que identifica arquivos (incluindo malware) com base em características e padrões específicos no código ou metadados. O que há de tão bom nas regras da Yara é que qualquer organização ou indivíduo pode criar e utilizar as suas próprias, incluindo a Apple.

A partir do macOS 15 Sequoia, o pacote XProtect consiste em três componentes principais:

- O Aplicativo XProtect pode detectar malware usando regras da Yara sempre que um aplicativo for iniciado, alterar ou atualizar suas assinaturas pela primeira vez.

- XProtectRemediador (XPR) é mais proativo e pode detectar e remover malware por meio de varredura regular com regras Yara, entre outras coisas. Eles ocorrem em segundo plano durante períodos de baixa atividade e têm impacto mínimo na CPU.

- A versão mais recente do macOS inclui XProtectBehaviorService (XBS), que monitora o comportamento do sistema em relação a recursos críticos.

Infelizmente, a Apple usa principalmente esquemas de nomenclatura internos genéricos no XProtect que ofuscam os nomes comuns de malware. Embora isso seja feito por um bom motivo, é um desafio para os curiosos saber exatamente qual malware o XProtect pode identificar.

Por exemplo, algumas regras Yara recebem nomes mais óbvios, como XProtect_MACOS_PIRRIT_GEN, uma assinatura para detectar o adware Pirrit. No entanto, no XProtect, você encontrará regras mais genéricas, como XProtect_MACOS_2fc5997, e assinaturas internas que apenas os engenheiros da Apple conheceriam, como XProtect_snowdrift. É aqui que os pesquisadores de segurança gostam Phil Stokes e Alden entre.

Phil Stokes, do Sentinel One Labs, gerencia um prático repositório no GitHub que mapeia essas assinaturas ofuscadas usadas pela Apple para nomes mais comuns usados por fornecedores e encontrados em scanners de malware públicos como o VirusTotal. Além disso, Alden fez recentemente avanços significativos na compreensão de como o XPR funciona extraindo regras Yara dos binários do módulo de digitalização.

Como encontro o XProtect no meu Mac?

XProtect está habilitado por padrão em todas as versões do macOS. Ele também é executado no nível do sistema, totalmente em segundo plano, portanto, nenhuma intervenção é necessária. As atualizações do XProtect também acontecem automaticamente. É aqui que ele está localizado:

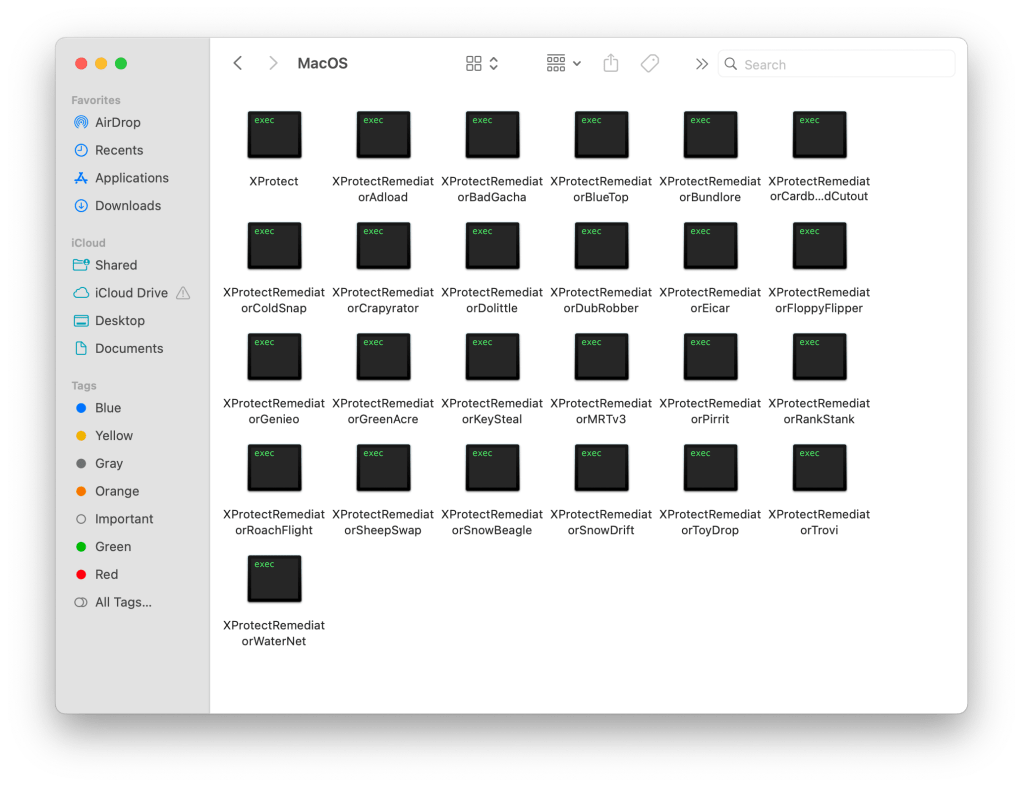

- Em MacintoshHD, Vá para Biblioteca > Apple > Sistema > Biblioteca > CoreServices

- A partir daqui, você pode encontrar remediadores clicando com o botão direito em XProtect

- Então clique Mostrar conteúdo do pacote

- Expandir Conteúdo

- Abrir Mac OS

Observação: os usuários não devem confiar inteiramente no pacote XProtect da Apple, pois ele é feito para detectar ameaças conhecidas. Ataques mais avançados ou sofisticados poderiam facilmente contornar a detecção. Eu recomendo fortemente o uso de ferramentas de detecção e remoção de malware de terceiros.

Que malware ele pode remover?

Embora o aplicativo XProtect em si só possa detectar e bloquear ameaças, tudo se resume aos módulos de verificação do XPR para remoção. Atualmente, podemos identificar 14 dos 24 remediadores na versão atual do XPR (v147) para manter o malware longe de sua máquina.

- Adload: Carregador de adware e bundleware direcionado a usuários do macOS desde 2017. O Adload foi capaz de evitar a detecção antes da grande atualização do mês passado para o XProtect, que adicionou 74 novas regras de detecção do Yara, todas voltadas para o malware.

- BadGacha: Ainda não identificado.

- AzulTopo: “BlueTop parece ser a campanha Trojan-Proxy que foi coberta pela Kaspersky no final de 2023,” diz Alden.

- Recorte de papelão: Ainda não identificado.

- ColdSnap: “O ColdSnap provavelmente está procurando a versão macOS do malware SimpleTea. Isso também foi associado à violação do 3CX e compartilha características das variantes Linux e Windows.” SimpleTea (SimplexTea no Linux) é um Trojan de acesso remoto (RAT) que se acredita ter se originado na RPDC.

- Crapirador: Crapyrator foi identificado como macOS.Bkdr.Activator. Esta é uma campanha de malware descoberta em fevereiro de 2024 que “infecta usuários do macOS em grande escala, potencialmente com o propósito de criar uma botnet macOS ou entregar outro malware em grande escala”, afirma Phil Stokes do Sentinel One.

- DubRobber: Um Trojan dropper preocupante e versátil, também conhecido como XCSSET.

- Éicar: Um arquivo inofensivo que é intencionalmente projetado para acionar scanners antivírus sem ser prejudicial.

- FloppyFlipper: Ainda não identificado.

- Gênio: Um programa potencialmente indesejado (PUP) muito comumente documentado. Tanto que tem até sua própria página na Wikipedia.

- GreenAcre: Ainda não identificado.

- Roubo de chave: KeySteal é um infostealer macOS observado inicialmente em 2021 e adicionado ao XProtect em fevereiro de 2023.

- MRTv3: Esta é uma coleção de componentes de detecção e remoção de malware herdados do XProtect de seu antecessor, a Malware Removal Tool (MRT).

- Pirrito: Pirrit é um Adware macOS que surgiu pela primeira vez em 2016. É conhecido por injetar anúncios pop-up em páginas da web, coletar dados privados do navegador do usuário e até mesmo manipular a classificação de pesquisa para redirecionar os usuários para páginas maliciosas.

- Classificação: “Esta regra é uma das mais óbvias, pois inclui os caminhos para os executáveis maliciosos encontrados no incidente 3CX”, diz Alden. 3CX foi um ataque à cadeia de suprimentos atribuído ao Grupo Lazarus.

- Pinheiro Vermelho: Com menor confiança, Alden afirma que o RedPine é provavelmente uma resposta ao TriangleDB da Operação Triangulação.

- RoachFlight: Ainda não identificado.

- Troca de ovelhas: Ainda não identificado.

- MostrarBeagle: Ainda não identificado.

- Deriva de neve: Identificado como CloudMensis Spyware macOS.

- Drop de brinquedo: Ainda não identificado.

- Trovi: Semelhante a Pirrit, Trovi é outro sequestrador de navegador multiplataforma. É conhecido por redirecionar os resultados da pesquisa, rastrear o histórico de navegação e injetar os seus próprios anúncios na pesquisa.

- WaterNet: Ainda não identificado.

Obrigado a todos pela leitura! Estou animado para continuar minha cobertura específica de segurança aqui em 9to5Mac até 2025! Saúde.

Mais sobre segurança da Apple

Folhe Arin: Twitter/X, LinkedIn, Tópicos

FTC: Usamos links de afiliados automotivos para geração de renda. Mais.