Você já se perguntou que malware seu Mac pode detectar e remover sem qualquer software de terceiros? Recentemente, pesquisadores de segurança correlacionaram algumas regras bizarras do macOS YARA usadas pelo pacote integrado XProtect com seus nomes públicos. Aqui está o malware que ele procura…

9to5Mac Security Bite é oferecido exclusivamente a você por Mosyle, a única plataforma unificada da Apple. Tudo o que fazemos é tornar os dispositivos Apple prontos para o trabalho e seguros para a empresa. Nossa abordagem integrada exclusiva para gerenciamento e segurança combina soluções de segurança de última geração específicas da Apple para proteção e conformidade totalmente automatizadas, EDR de última geração, Zero Trust com tecnologia de IA e gerenciamento de privilégios exclusivo com o mais poderoso e moderno Apple MDM no mercado. O resultado é uma plataforma unificada da Apple totalmente automatizada, atualmente confiável por mais de 45.000 organizações para deixar milhões de dispositivos Apple prontos para funcionar sem esforço e a um custo acessível. Solicite seu TESTE ESTENDIDO hoje e entenda por que o Mosyle é tudo que você precisa para trabalhar com a Apple.

O que é XProtect?

XProtect foi introduzido em 2009 como parte do macOS X 10.6 Snow Leopard. Inicialmente, ele foi lançado para detectar e alertar os usuários se algum malware fosse descoberto em um arquivo de instalação. No entanto, com o tempo, tornou-se um conjunto de ferramentas à medida que a Apple continua a resolver o problema crescente de malware em sua plataforma.

O pacote XProtect utiliza detecção baseada em assinatura YARA para identificar e eliminar malware. YARA é uma ferramenta popular de código aberto criada por pesquisadores de malware, que funciona identificando malware com base em semelhanças de código encontradas em diferentes famílias de malware. A Apple frequentemente adiciona atualizações de segurança a esse grupo.

A partir do macOS 14 Sonoma, o XProtect consiste em três componentes principais:

- XProtect detecta malware usando regras YARA sempre que um aplicativo é iniciado pela primeira vez, altera ou atualiza suas assinaturas.

- XProtectRemediador (XPR) pode detectar e remover malware realizando verificações YARA regularmente durante períodos de baixa atividade, que têm impacto mínimo na CPU.

- XProtectBehaviorService (XBS) foi adicionado com a versão mais recente do macOS e monitora o comportamento do sistema em relação a recursos críticos.

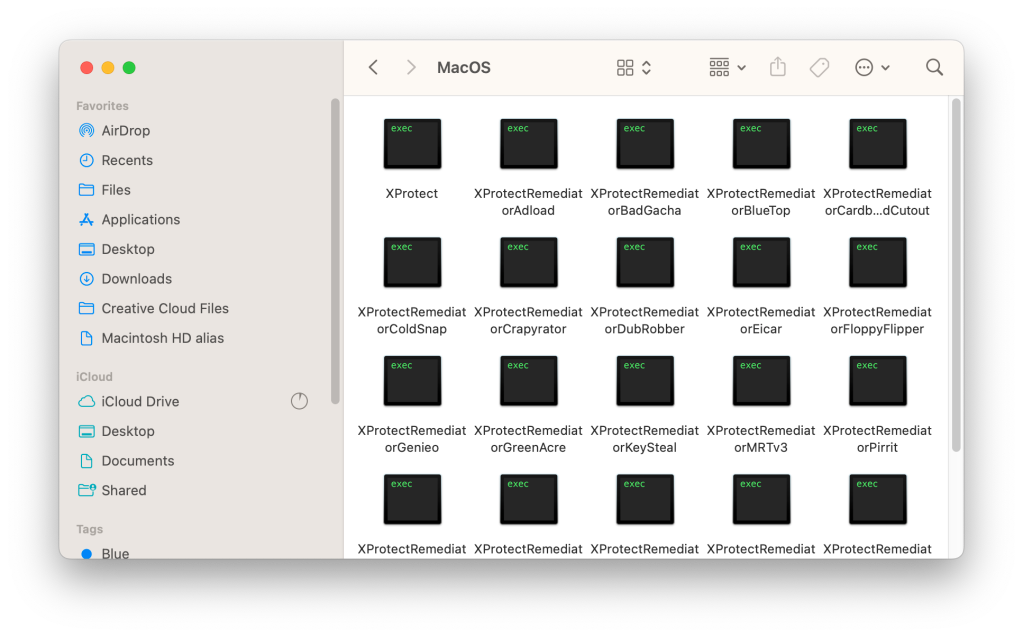

XProtectRemediador (XPR) atualmente consiste em 23 módulos de digitalização que são executados quase simultaneamente. Infelizmente, a maioria tem esquemas de nomenclatura genéricos ou internos que não fazem muito sentido quando vistos de fora.

“A parte remediadora do XProtect possui uma série de executáveis… cada um direcionado a uma família específica de malware”, de acordo com Aldenum pesquisador de malware que recentemente fez avanços significativos por meio de engenharia reversa e identificação de quatro módulos de verificação, também conhecidos como remediadores.

“Algumas regras têm nomes significativos como XProtect_MACOS_PIRRIT_GENque é uma assinatura do adware Pirrit, enquanto outros são genéricos (XProtect_MACOS_2fc5997) ou interno da Apple (XProtect_snowdrift).” Alden entra em mais detalhes sobre seus GitHub.

Embora isso seja feito por um bom motivo, pode ser um desafio para os curiosos saber exatamente que malware a XPR está procurando.

Como encontro o XProtect?

XProtect está habilitado por padrão em todas as versões do macOS. Ele também é executado no nível do sistema, totalmente em segundo plano, portanto, nenhuma intervenção é necessária. Mas é aqui que ele está localizado:

- Em MacintoshHD, Vá para Biblioteca > Apple > Sistema > Biblioteca > CoreServices

- A partir daqui, você pode encontrar remediadores clicando com o botão direito em XProtect

- Então clique Mostrar conteúdo do pacote

- Expandir Conteúdo > Recursos

- Abrir Mac OS

Usando as descobertas novas e existentes de Alden, A Eclética Companhia de Luz compartilhou uma lista de 14 dos 23 módulos de verificação na versão atual do XPR e como eles se correlacionam com seus nomes públicos de malware. Aqui estão alguns:

- Adload é um antigo carregador de adware e bundleware que data de 2016 e tem um histórico de mudanças rápidas, permitindo que ele evite a detecção estática. Normalmente consegue persistência através de um serviço falso instalado em ~/Library/LaunchAgents/, e Phil Stokes dá detalhes mais completos aqui.

- BadGacha permanece não identificado, mas frequentemente relata falsos positivos para aplicativos auxiliares em aplicativos não maliciosos.

- AzulTop é um aplicativo falso do WindowServer que fazia parte de uma campanha Trojan-Proxy investigada pela Kaspersky no final de 2023.

- Onda de frio é mais conhecido como SimpleTea, um componente de plataforma cruzada que fez parte do ataque à cadeia de suprimentos 3CX.

- Crapirador foi identificado como BkDr.Ativador, encontrado em muitos torrents de aplicativos crackeados, como MarsEdit, DaisyDisk e SpamSieve. Ele usa métodos sofisticados, instalando caracteristicamente o Activator.app na pasta principal de Aplicativos, solicita uma senha e a usa para desativar as verificações do Gatekeeper e, em seguida, mata o Notification Center para encobrir seus rastros. Detalhes adicionais são dados aqui.

- DubRobber é conhecido mais geralmente como XCSSET, um Trojan dropper versátil e problemático que muda frequentemente para escapar da detecção.

- Éicar não é malware, mas um teste padrão não malicioso de métodos de detecção.

Eu recomendo fortemente dar uma olhada no The Eclectic Light Company Lista completa. É revelador ver alguns dos processos de segurança que a Apple incorporou. Dito isto, os usuários não devem confiar inteiramente no pacote XProtect da Apple, pois ele é feito para detectar ameaças conhecidas. Ataques mais avançados ou sofisticados poderiam facilmente contornar a detecção. Continue a usar software antivírus de terceiros.

Sobre Mordida de segurança: Security Bite é uma coluna semanal focada em segurança no 9to5Mac. Toda semana, Arin Waichulis fornece insights sobre privacidade de dados, revela vulnerabilidades e esclarece ameaças emergentes no vasto ecossistema da Apple com mais de 2 bilhões de dispositivos ativosS. Fique segurofique seguro.