Na conferência anual de hackers deste ano, Black Hat Asia, uma equipe de pesquisadores de segurança revelou como os cibercriminosos estão usando sorrateiramente cartões de crédito roubados e a opção “Alguém vai buscá-lo” da Apple Store Online em um esquema que roubou mais de US$ 400.000 em apenas dois anos. .

9to5Mac Security Bite é oferecido exclusivamente a você por Mosyle, a única plataforma unificada da Apple. Tudo o que fazemos é tornar os dispositivos Apple prontos para o trabalho e seguros para a empresa. Nossa abordagem integrada exclusiva para gerenciamento e segurança combina soluções de segurança de última geração específicas da Apple para proteção e conformidade totalmente automatizadas, EDR de última geração, Zero Trust com tecnologia de IA e gerenciamento de privilégios exclusivo com o mais poderoso e moderno Apple MDM no mercado. O resultado é uma plataforma unificada da Apple totalmente automatizada, atualmente confiável por mais de 45.000 organizações para deixar milhões de dispositivos Apple prontos para funcionar sem esforço e a um custo acessível. Solicite seu TESTE ESTENDIDO hoje e entenda por que o Mosyle é tudo que você precisa para trabalhar com a Apple.

De acordo com Gyuyeon Kim e Hyunho Cho, do Instituto de Segurança Financeira da Coreia do Sul, em setembro de 2022, ela e seu colega descobriram uma série de ataques cibernéticos contra mais de 50 lojas online legítimas, expondo as principais violações de dados ocorridas. No entanto, após uma análise mais aprofundada, descobriram que os agentes da ameaça estavam interessados em mais do que um rápido roubo de dados dos utilizadores.

Os cibercriminosos conseguiram manipular as páginas de pagamento dessas lojas online para transmitir informações pessoais e de cartão de crédito aos seus servidores, além dos legítimos, para ajudar a não serem detectados.

“Esses grupos de ameaças empregaram várias estratégias de evasão para evitar a detecção de suas páginas de phishing por administradores e usuários de sites, usando múltiplas vulnerabilidades e ferramentas”, afirmou a dupla de segurança em seu relatório Black Hat. resumo.

No entanto, roubar cartões de crédito era apenas uma parte do plano.

Uma das principais formas de lucrar do agente da ameaça era aproveitar a política de ‘Contato de retirada’ da Apple Store Online, de acordo com o estudo. “O objetivo final desta operação era o ganho financeiro”, explicou Kim.

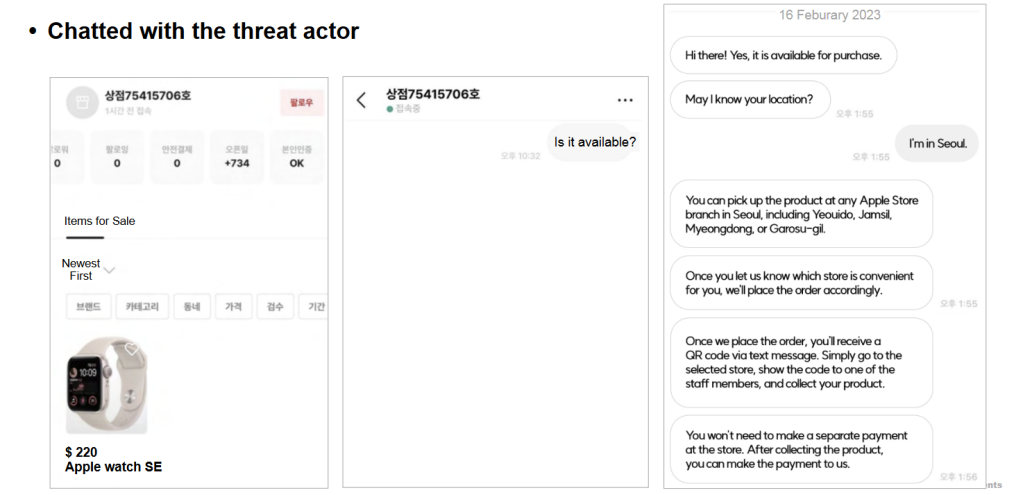

O esquema começa com a venda de novos produtos da Apple a preços “com desconto” em lojas online de segunda mão na Coreia do Sul. Pelo que a pesquisa descreve, estes parecem ser equivalentes a um Craiglist ou eBay. Quando o comprador chega a um acordo com o vendedor, ou neste caso, com os atores da ameaça, os detalhes de crédito do cartão anteriormente roubado são usados para comprar o produto real na Apple Store.

Imagem via Black Hat Asia/Gyuyeon Kim e Hyunho Cho

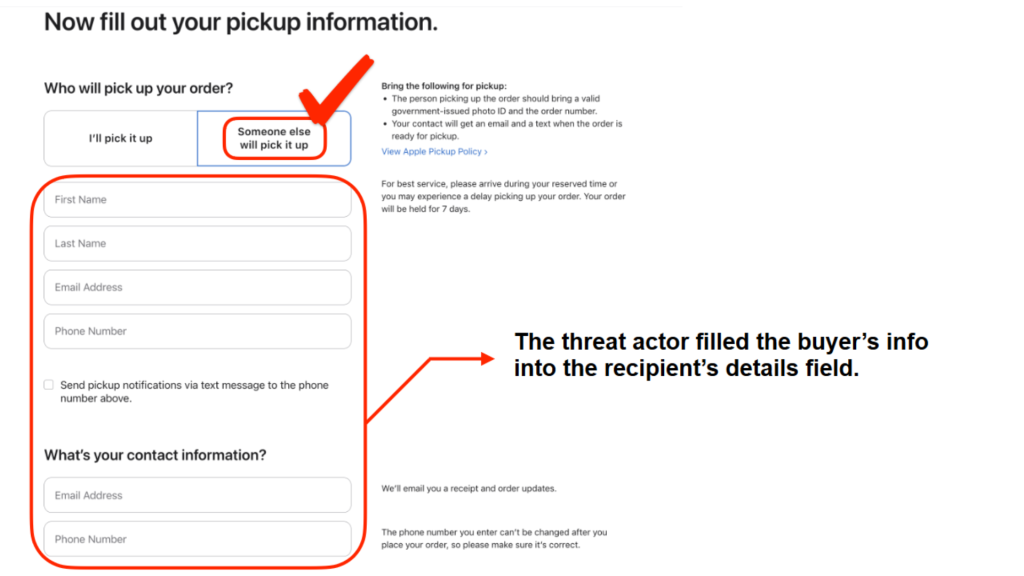

Em vez de enviá-lo, os cibercriminosos colocaram o item na opção ‘Alguém irá buscá-lo’ no site da Apple. Isso permite que indivíduos autorizados retirem pedidos on-line em uma loja da Apple, apresentando um documento de identidade oficial com foto e um código QR/número do pedido. O comprador da loja de segunda mão seria designado como o terceiro capaz de retirar o produto adquirido inadvertidamente com cartão de crédito roubado.

Somente depois que o comprador retira o produto é que ele paga, provavelmente na loja de segunda mão. O autor da ameaça pode perder a oportunidade se o comprador não enviar o valor acordado.

Por exemplo, um iPhone 15 novo no valor de US$ 800 poderia ser listado por US$ 700 no mercado de segunda mão. O preço seria baixo o suficiente para atrair interesse, mas alto o suficiente para não parecer uma farsa. Depois de encontrar um comprador interessado, os criminosos comprariam o dispositivo usando um número de cartão de crédito roubado obtido através de suas operações de phishing e embolsariam os US$ 700 pagos pelo comprador na loja de segunda mão.

Imagem via Black Hat Asia/Gyuyeon Kim e Hyunho Cho

“Um cartão roubado foi usado para fazer um pagamento de US$ 10 mil em uma loja da Apple, mas a recusa da Apple em cooperar devido a regulamentos internos atrapalhou a investigação”, citando a apresentação do pesquisador na Black Hat Asia em um caso mais extremo. “Apesar dos esforços do Sr. Yoon para relatar o incidente imediatamente à empresa do cartão e à polícia, a falta de cooperação da Apple levou a mais de um mês de atrasos na investigação. A recusa da Apple em fornecer qualquer informação, citando a política interna, gerou críticas tanto no mercado interno quanto nos Estados Unidos, apesar da ênfase da empresa na proteção da privacidade.”

Gyuyeon Kim e Hyunho Cho chamam o esquema de “PoisonedApple”, que eles acreditam ter gerado US$ 400 mil nos últimos dois anos. O âmbito actual é a Coreia do Sul e o Japão, mas não há razão para que criminosos de outros países, incluindo os Estados Unidos, comecem a fazer o mesmo.

Quem está por trás do esquema?

Os pesquisadores acreditam que os culpados estão em algum lugar da China devido às páginas de phishing registradas por meio de um ISP chinês. Milagrosamente, enquanto vasculhavam os fóruns da dark web, eles também encontraram menções em chinês simplificado ao mesmo endereço de e-mail no código-fonte.

Confira o briefing e apresentação completos da Black Hat aqui.