Entre 2019 e dezembro de 2022, uma vulnerabilidade extremamente avançada do iMessage estava à solta e acabou sendo chamada de “Operação Triangulação” pela segurança pesquisadores da Kasperksy quem descobriu. Agora eles compartilharam tudo o que sabem sobre a “cadeia de ataque mais sofisticada” que “já viram”.

Hoje, no Chaos Communication Congress, os pesquisadores de segurança da Kaspersky Boris Larin, Leonid Bezverchenkoe Georgy Kucherin fez uma apresentação cobrindo a Operação Triangulação. Isso marcou a primeira vez que os três “revelaram publicamente os detalhes de todas as explorações e vulnerabilidades que foram usadas” no ataque avançado do iMessage.

Os pesquisadores também compartilharam todo o seu trabalho sobre o Blogue Kaspersky SecureList hoje.

A exploração do Pegasus 0-click iMessage foi chamada de “uma das explorações mais tecnicamente sofisticadas”. E a Operação Triangulação parece estar num nível igualmente assustador – Larin, Bezvershenko e Kucherin disseram que “esta é definitivamente a cadeia de ataque mais sofisticada que já vimos”.

Cadeia de ataque de 0 dia para exploração do iMessage com 0 clique

Esta vulnerabilidade existiu até o lançamento do iOS 16.2 em dezembro de 2022.

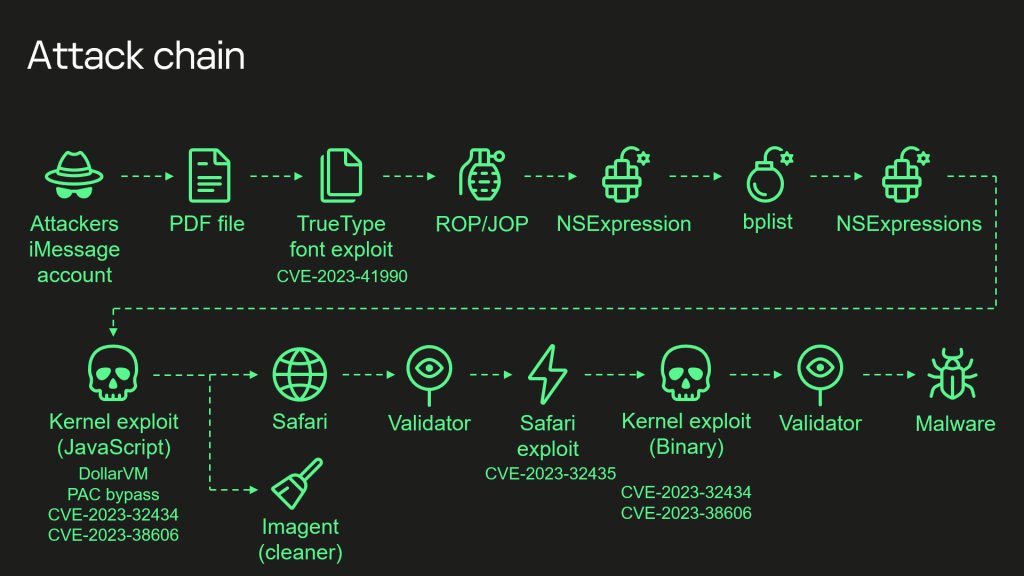

Aqui está a cadeia de ataque complexa completa, incluindo os quatro dias 0 usados para obter privilégios de root do dispositivo da vítima:

- Os invasores enviam um anexo malicioso do iMessage, que o aplicativo processa sem mostrar nenhum sinal ao usuário.

- Este anexo explora a vulnerabilidade de execução remota de código CVE-2023-41990 na instrução de fonte ADJUST TrueType não documentada apenas da Apple. Esta instrução existia desde o início dos anos noventa, antes de um patch removê-la.

- Ele usa programação orientada a retorno/salto e vários estágios escritos na linguagem de consulta NSExpression/NSPredicate, corrigindo o ambiente da biblioteca JavaScriptCore para executar uma exploração de escalonamento de privilégios escrita em JavaScript.

- Esta exploração de JavaScript é ofuscada para torná-la completamente ilegível e minimizar seu tamanho. Ainda assim, possui cerca de 11.000 linhas de código, que são dedicadas principalmente ao JavaScriptCore e à análise e manipulação da memória do kernel.

- Ele explora o recurso de depuração JavaScriptCore DollarVM ($vm) para obter a capacidade de manipular a memória do JavaScriptCore a partir do script e executar funções de API nativas.

- Ele foi projetado para suportar iPhones antigos e novos e incluía um desvio de Pointer Authentication Code (PAC) para exploração de modelos recentes.

- Ele usa a vulnerabilidade de estouro de número inteiro CVE-2023-32434 nas syscalls de mapeamento de memória do XNU (mach_make_memory_entry e vm_map) para obter acesso de leitura/gravação a toda a memória física do dispositivo no nível do usuário.

- Ele usa registros de E/S mapeados em memória de hardware (MMIO) para ignorar a camada de proteção de página (PPL). Isto foi mitigado à medida que CVE-2023-38606.

- Depois de explorar todas as vulnerabilidades, a exploração do JavaScript pode fazer o que quiser no dispositivo, incluindo executar spyware, mas os invasores optaram por: (a) iniciar o processo IMAgent e injetar uma carga útil que limpa os artefatos de exploração do dispositivo; (b) executar um processo Safari em modo invisível e encaminhá-lo para uma página da web com o próximo estágio.

- A página web possui um script que verifica a vítima e, se a verificação for aprovada, passa para a próxima etapa: a exploração do Safari.

- A exploração do Safari usa CVE-2023-32435 para executar um shellcode.

- O shellcode executa outra exploração do kernel na forma de um arquivo de objeto Mach. Ele usa as mesmas vulnerabilidades: CVE-2023-32434 e CVE-2023-38606. Também é enorme em termos de tamanho e funcionalidade, mas completamente diferente da exploração do kernel escrita em JavaScript. Certas partes relacionadas com a exploração das vulnerabilidades acima mencionadas são tudo o que os dois partilham. Ainda assim, a maior parte do seu código também é dedicada à análise e manipulação da memória do kernel. Ele contém vários utilitários pós-exploração, que em sua maioria não são utilizados.

- A exploração obtém privilégios de root e prossegue para executar outras etapas, que carregam spyware. Cobrimos essas etapas em nosso artigo anterior Postagens.

Os pesquisadores destacam que quase fizeram engenharia reversa de “todos os aspectos dessa cadeia de ataque” e publicarão mais artigos em 2024, aprofundando cada vulnerabilidade e como ela foi usada.

Mas, curiosamente, Larin, Bezvershenko e Kucherin observam que ainda resta um mistério quando se trata de CVE-2023-38606 eles gostariam de ajuda.

Especificamente, não está claro como os invasores saberiam sobre o recurso de hardware oculto:

Estamos publicando os detalhes técnicos para que outros pesquisadores de segurança do iOS possam confirmar nossas descobertas e apresentar possíveis explicações sobre como os invasores tomaram conhecimento desse recurso de hardware.

Concluindo, Larin, Bezvershenko e Kucherin dizem que os sistemas “que dependem da ‘segurança através da obscuridade’ nunca poderão ser verdadeiramente seguros”.

Se você quiser contribuir com o projeto, poderá encontrar os detalhes técnicos em a postagem da Kaspersky.

FTC: Usamos links de afiliados automotivos para geração de renda. Mais.